Datenschutz und Datensicherheit

Zur Navigation springen

Zur Suche springen

Inhaltsverzeichnis

- 1 Datenschutz und Datensicherheit unter besonderer Berücksichtigung der sicheren Kommunikation

Datenschutz und Datensicherheit unter besonderer Berücksichtigung der sicheren Kommunikation

Unterschied zwischen Datenschutz und Datensicherheit

- Datenschutz ist ein Grundrecht. Datenschutz ist die Wahrung von Perönlichkeitsrechten.

- Datensicherheit ist die Anwendung von Schutzmaßnahmen gegen Bedrohungen wie Datendiebstahl

Welche Bedrohungen herschen vor

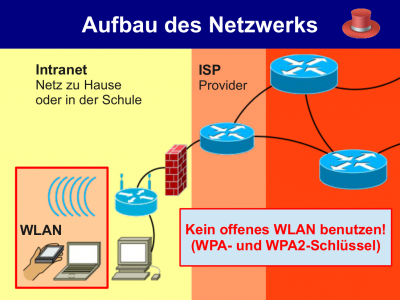

Funktionsweise des Heimnetzes

- Aus dem Heimnetz wird die Verbindung über einen Router mit dem Internet Service Provider (ISP) und dann mit dem Internet hergestellt.

- Diese Router sind meist mit einer vorkonfigurierten Firewall ausgestattet und lassen nur Antworten von außen, die auf Anfragen von innen (Heimnetz) kommen, durch.

- Das meist in den Standardeinstellungen aktivierte UPnP sollte deaktiviert werden. Es dienst für Programmen wie Onlinspielen dazu, den Router konfigurieren zu dürfen.

- Ein Internetzugangsrouter sollte so aufgestellt werden, dass physikalisch nur Zugriff von dem Eigentüber erfolgen kann (Negativbeispiel: Gemeinschaftskeller eines Mietshauses)

- Üblicherweise wird das Heimnetz mit WLAN erweitert.

- Der WLAN Access-Point ist oft in dem Roueter integriert.

- Die Rechweite von WLAN sind zirka 200m, damit ist das eigene WLAN noch auf der Straße sichtbar.

- WLAN muss abgeichert werden:

- Muss: Verschlüsselung der Übertragung zwischen mobilem Endgerät und AccessPoint mit PSK oder PSK2 (Preshared Key)

- Kann: Verstecken der SSID (Service Set Identifier - Name Ihres WLANs)

- Kann: MAC-Adressen Beschränkung - Jeder Netzwerkadapter ist mit einer weltweit eindeutigen MAC-Adresse ausgestattet. Es ist möglich, WLAN-Access-Points so zu konfigurieren, dass nur die MAC-Adressen der eigenen Geräte darauf zugreifen können.

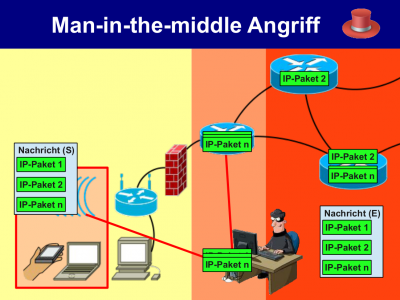

Man-In-The-Middle Angriff

Bei einem Man-In-The-Middle Angriff fängt der Angreifer Datenpakete auf ihrem Weg ab, kopiert die Daten und leitet diese in der Regel wieder unauffällig ins Netz weiter.

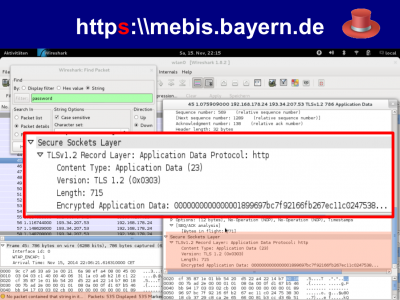

Deshalb muss der Weg der Daten über das Internet gesichert und verschlüsselt werden.

- Bei unverschlüsselter Übertragung erhält der Angreifer auswertbare Daten im Klartext.

- Bei verschlüsselter Übertragung, erkennbar an dem https in der URL, erhält der Angreifer keine auswertbare Daten.

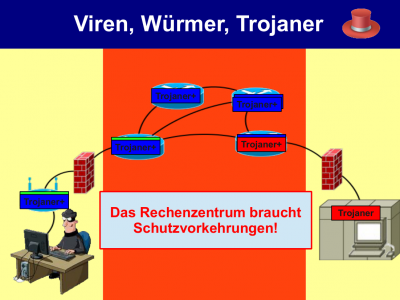

Trojaner, Würmer, Viren und andere Schadsoftware

- Einige Viren sind nur zu dem Zweck der Zerstörung und der Sabotage programmiert.

- Schadsoftware wie beispielsweise Trojaner haben den Zweck des Datendiebstahls

Es ist außerordentlich wichtig, seinen Rechner mit einem Antiviren-Programm und einer Firewall zu schützen Auch Rechenzentren und die einzelnen Server brauchen diese Schutzvorkehrungen.

- Antivirenprogramme gibt es einige gute Produkte, die in der Minimalversion frei erhältlich sind. Bsp.: Antivirus, Avast

- Firewall kann auch die Windows-Firewall sein, die in den Standardeinstellungen sowieso aktiviert ist. Auch hier gibt es frei erhältliche Produkte. Bsp.: zonealarm

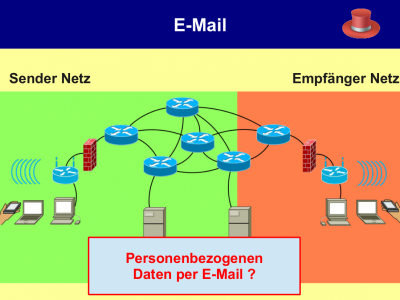

Sonderfall: Kommunikation über E-Mail

- E-Mail-Kommunikation erfolgt über mehrere Server, auf denen die Nachricht gespeichert wird.

- Eine Nachricht wird von dem E-Mail-Client (wie Thunderbird oder Outlook) an den Mailerver des Absenders (Bsp. web.de) geschickt und gespeichert. Von dort wird die E-MAil an den Mailserver des Empfängers (Bsp. gmx.de) ausgeliefert und auch dort gespeichert. Der Empfänger holt die E-MAil von dort ab.

- Die Verschlüsselung kann also nur für den "eigenen Weg über das Netz" gewährleistet werden, niemals für den Weg zum Empfänger.

- Dies hat Konsequenzen für den Versand personenbezogener Daten über E-Mail.

Warum und Wer?

- Warum

- Aufdecken vertraulicher Daten

- Manipulation, Verlust von Datenintegrität undSystemverfügbarkeit

- Wer greift an?

- Herumschnüffler (nicht technisch)

- Insider (Herausforderung)

- Wirtschaftsspionage (Geschäft mit Daten)

- Militärische Spionage

Wo und wie kommt Datenschutz zum tragen?

- nur relevant in Bezug auf personenbezogene Daten.

- Der Zweck steht im Vordergrund.

- Ohne Erlaubnis (Verfahrensfreigabe) erfolgt keine Datenverarbeitung!

- Die Erforderlichkeit zur Erfüllung der durch Rechtsvorschrift zugewiesenen Aufgaben muss gegeben sein. Dabei gilt Verhältnismäßigkeit bzw. Datensparsamkeit.

Wie kann ich mich verhalten?

- Prüfen: Handelt es sich um personenbezogene Daten

- Prüfen: Welche Daten sind freigegeben?

- Prüfen: Welche Daten sind besonders schützenswert?

- Versand innerhalb von goegy.de oder schulen.regensburg.de?

- Keine Weiterleitung an andere privatisierte Unternehmen

- Prüfen: Sicherheit von Drittprogrammen